Descripción

Hacking Wifi Utilidades Y Software Tutorial En Vídeo

Ethical Hacking redes inalámbricas utilidades y software tutorial en vídeo

Lo que aprenderás

Conferencias en PDF + Live Video Training

Sistema operativo de entrenamiento gratuito que puedes descargar

ataques a WEP

ataques a WPA

ataques a WPA2

preparación de mesas arcoiris

varias técnicas de piratería de Wi-Fi

asegurar una red inalámbrica

Elementos esenciales de piratería de Wi-Fi

Requerimientos

interés en ITsec y piratería ética

conocimiento básico de TI

Descripción

ÚLTIMA ACTUALIZACIÓN: 07/2019

Curso de piratería ética de redes inalámbricas:

Hackear redes inalámbricas. Teoría y práctica.

Antes de comenzar: el uso práctico del curso que verás ha sido probado por miles de personas en todo el mundo, tanto principiantes como expertos en informática. Personas que dan sus primeros pasos en seguridad de computadoras / redes y profesionales: administradores de red, programadores, pentesters, hackers de sombrero blanco y negro. Por favor, lea atentamente lo que nos gustaría compartir con usted.

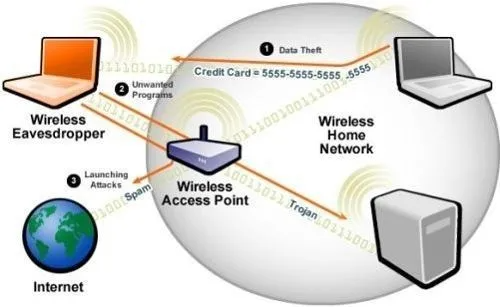

Este curso cubre todas las técnicas importantes relacionadas con el HACKING DE RED INALÁMBRICA (o WiFi) utilizado por hackers, administradores de sistemas y pentesters.

Las redes inalámbricas están a nuestro alrededor. Lo quieras o no, eres parte de este sistema. A medida que se desarrollan nuevos estándares de cifrado inalámbrico, se descubren y presentan nuevas técnicas de ataque al mismo tiempo. Es una verdadera carrera armamentista.

Desea hacer más segura su red WiFi doméstica, recuperar una contraseña olvidada o ingresar a su red inalámbrica para demostrar que es segura, independientemente del tipo de encriptación WiFi utilizado (WEP, WPA, WPA2) , encontrarás la respuesta en este curso.

Lo que puede esperar de este curso:

Obtendrá acceso a más de 60 interesantes conferencias sobre piratería de redes inalámbricas

Recibirá nuestro Manual en PDF (más de 180 páginas)

Puede descargar el Training Operating System v2.0 CE (CUDA Extension) que está equipado con todas las herramientas descritas en este curso

Es un entrenamiento paso a paso sobre WiFi hacking ético.

Cubre más de 25 diferentes técnicas y experimentos de piratería inalámbrica.

Este curso puede ser tratado como una valiosa fuente de conocimiento por hackers de blanco y negro, pentesters y analistas de redes

Puede obtener acceso a todos los códigos fuente y herramientas descritos en el curso: ya está preparado para usted en el entorno del Sistema operativo de capacitación

Puede iniciar el sistema operativo de capacitación desde un CD / DVD o iniciarlo dentro de una máquina virtual (usando VirtualBox en Windows y VMware Fusion en MAC OSX)

Lo que necesita saber antes de comenzar:

Este curso de piratería ética está destinado a ayudarlo, independientemente de sus conocimientos y habilidades actuales. Todo lo que necesita es un conocimiento informático básico y nuestro Sistema operativo de capacitación v2.0 (¡también tendrá acceso a él!).

Le mostraremos cómo preparar su entorno de capacitación. En este entorno puedes experimentar libremente, sin dañar a nadie.

Encontrará todos los códigos fuente y ejemplos dentro de su sistema operativo de entrenamiento para evitar volver a escribir códigos innecesarios.

La mayoría de los módulos (lecciones) contienen la parte relacionada con el ataque, así como una guía para proteger su propia red inalámbrica.

Lo que encontrará en el interior también puede ser utilizado por los principiantes, gracias a la Video Training en vivo adjunta al curso.

La lista completa de todas las sesiones de capacitación en video incluidas en este curso:

La configuración de modos de tarjeta de red inalámbrica.

Cambio de la dirección MAC de la tarjeta de red inalámbrica

Encontrar un punto de acceso oculto con transmisión ESSID deshabilitada

El uso del ataque de autenticación para bloquear el tráfico de red.

La descripción y demostración del ataque chop-chop.

Generando paquetes sin conocer la clave de red

Reproducción interactiva de paquetes y reproducción de solicitud ARP

La demostración de los ataques PTW y KoreK

Creando un punto de acceso falso – el ataque de Caffe Latte

El ataque del diccionario en WPA / WPA2

El ataque del diccionario en WPA / WPA2 – usando tablas hash

CUDA – La preparación inicial del medio ambiente.

La instalación de CUDA-SDK y CUDA-Toolkit

La compilación e instalación de las herramientas con soporte CUDA.

La optimización de los parámetros de una tarjeta de video nVidia.

CUDA – preparación para el ataque

CUDA – el ataque a WPA / WPA2

Generando tu propio diccionario

Aplicaciones para el craqueo de hashes MD4 y MD5 con el uso de la tecnología CUDA

Tenga en cuenta que todas las técnicas presentadas en este curso solo se pueden usar éticamente y en su propio entorno de prueba / investigación. Tenga en cuenta que obtendrá todas las herramientas e información necesarias para preparar su propio sistema de capacitación. Consulte la información legal en la primera sección para obtener una referencia legal adicional.

Le garantizamos su satisfacción al 100% o le devolveremos su dinero. Tienes 30 días para decidir si este curso es para ti. Obtendrá acceso a todo el sistema. Si por alguna razón no está satisfecho con su entrenamiento, obtendrá un reembolso completo. No se hicieron preguntas.

Resultado de imagen para hackear redes inalámbricas.

Para quién es este curso:

estudiantes interesados ¿¿en hackear redes inalámbricas

administradores de sistema / red

Caramba

Opiniones

No hay opiniones todavía.